Новая функция: лог операций (CSV)

Задачи, входящие в работу администраторов систем безопасности, довольно широки. В них входит, помимо прочего, прямой контроль за действиями охраны в случае тревоги и анализ её реагирования постфактум. Вторая из них немыслима без обработки большого количества информации, собранной из различных источников, и Xeoma вполне может стать таким источником. В этой статье мы подробнее рассмотрим, что Xeoma может хранить в своих логах, как эту информацию достать и использовать.

Классическая система видеонаблюдения построена так: камеры подключены к мощному центральному серверу, который занимается обработкой изображения и архивацией; на постах охраны находятся клиентские машины, с которых происходит подключение к серверу, просмотр «живой» картинки и архивов — так охрана постоянно контролирует ситуацию. Если сервер сможет отслеживать действия охранников сам, это заметно упростит работу администратора.

|

Читайте также про встроенную в интерфейс функцию просмотра логов |

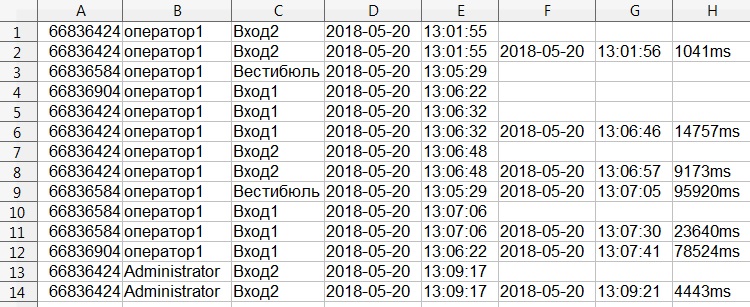

Здесь пригодятся логи Xeoma. Один из них фиксирует всех пользователей, подключенных к серверу, его можно включить через Главное меню → Удалённый доступ → Пользователи → Использовать csv файл для записи действий пользователей. С этого момента в указанной директории на сервере будет храниться файл log.csv. CSV это формат таблицы, с которым может работать как человек (через табличные программы или обычный блокнот), так и программа. Выглядит таблица так:

На первый взгляд, выглядит не очень информативно, значит, нужно научиться её читать.

- СтолбецA: это уникальный идентификатор сессии, с его помощью легко различить, когда было подключение под одним и тем же пользователем с разных машин.

Например: Строка2 и Строка3 показывают нам одного пользователя (оператор1), но идентификаторы отличаются (66836424 ≠ 66836584) – это разные люди, использующие пароль одного и того же пользователя на разных машинах. Если сопоставить эти данные с общим логом Xeoma (…/Xeoma/Logs/<ДАТА>.log), то можно узнать конкретные IP-адреса этих машин. - СтолбецB: имя пользователя Xeoma, присвоенное ему при создании.

- СтолбецC: это название камеры, которую пользователь развернул на весь экран (вошёл в режим просмотра одной камеры): оно берётся из модуля «Универсальная камера», поле Имя источника.

- СтолбецD: дата для СтолбцаC.

- СтолбецE: время для СтолбцаC.

- СтолбецF: дата сворачивания пользователем этой камеры (возврат в режим просмотра нескольких камер или иной выход из прежнего режима).

- СтолбецG: время для СтолбцаF.

- СтолбецH: это разница между СтолбцомE и СтолбцомG в миллисекундах; здесь показано точное время, которое потратил пользователь на просмотр конкретной камеры в полноэкранном режиме.

Например: Строка7 и Строка8 показывают нам, что оператор1 просматривал камеру «Вход2» в течение 9173 мс (около 9 секунд).

Таким образом, малопонятный текст лога превращается в логическую цепочку, в блок данных, который можно расшифровать и проанализировать построчно. ПО для сбора статистики, например, вполне может использовать эту информацию для ежегодного анализа или советов по оптимизации. Существует множество практических применений этих логов, и мы рассмотрим пару из них.

Пример №1

Произошла нештатная ситуация: кто-то проник на охраняемый объект через один из входов, минуя охрану, и похитил нечто ценное. Во время появления нарушителя сигнал тревоги не подавался.

Дежурный охранник, обеспечивавший контроль над этим конкретным входом, немедленно взят под стражу. Есть основания подозревать его в сговоре с похитителем – это объясняет, почему он не подал сигнал тревоги во время. Администратор открывает лог и проверяет записи, сделанные во время происшествия. Лог указывает, что в тот момент охранник просматривал несколько других камер по очереди. Из лога также видно, что такая процедура не была уникальной: он проделывал такой «виртуальный обход» каждый час, следуя инструкциям. Вероятность фальсификации лога исключена, т.к. хранится он на центральном сервере, к которому у охранника просто нет доступа. Получается, что нарушитель либо точно знал временной промежуток, в котором никто не контролировал нужный вход, либо остался незамеченным по счастливой случайности. Подозрения сняты.

Польза лога в данной ситуации проявилась в двух видах: во-первых, невиновный человек избежал наказания за преступление, которого не совершал; во-вторых, администрация системы охраны объекта обнаружила слабое место своей системы, которое можно закрыть, выстроив график «виртуальных обходов» для всех постов охраны так, чтобы в любой момент времени каждая камера находилась бы в поле зрения хотя бы одного охранника.

Пример №2

По данным сети охраняемого объекта, в течение дня было одно внешнее подключение.

Это даёт нам основания подозревать неавторизованное проникновение в сеть. Администратор проверяет лог за примерное время этого подключения. Идентификаторы сессий (СтолбецA) указывают, что один и тот же пользователь просматривал разные источники с разных машин в одно и то же время. Теперь администратор сверяется с общим логом (по времени), чтобы установить: оба подключения были из внутренней сети или нет? Одно из подключений локальное (это охранник), а вот второе внешнее – указатель на то, что посторонний получил удалённый доступ к серверу видеонаблюдения. С помощью общего лога администратор выявляет публичный IP нужной машины – он не совпадает с известными адресами внешних контролёров безопасности.

К этому моменту администратор уверен, что пароль доступа этого конкретного охранника разглашён третьим лицам (намеренно или по случайности – пока неясно). Поэтому первым шагом к исправлению ситуацию будет немедленная смена как минимум этого пароля. В дальнейшем к системе можно добавить дополнительный уровень защиты, используя сертификаты безопасности (SSL) и задав серверу принимать только защищённые соединения (для этого есть команда -sslconnection 1). Если сами сертификаты недоступны никому кроме администратора (например, хранятся в директории с ограниченными правами), то только авторизованные машины смогут подключаться к серверу удалённо.

Информация из логов значительно упрощает контроль над работой системы безопасности, когда администратор знает, как эту информацию извлечь.

6 июня 2018

Читайте также:

Видеонаблюдение в борьбе с терроризмом: предотвращение терактов

Запуск Xeoma в автоматическом режиме на нескольких экранах