Программа для видеонаблюдения Xeoma: подключение через VPN

Настройка OpenVPN на сервере Подключение VPN клиента

В первую очередь, необходимо разобраться, что вам нужно на данной машине: сервер или клиент? Если вы хотите, чтобы ваш компьютер был центром, к которому могут подключаться другие машины, чтобы просматривать камеры, то это сервер. Если же вы просто хотите подключаться с этой машины к чему-то ещё, где содержится информация по камерам, то это клиент.

Настройка OpenVPN на сервере

Сервер

Чтобы правильно установить подключение через VPN для рабочего сервера, его необходимо правильно настроить. Это можно сделать следующим образом:

1. Скачайте бесплатную программу OpenVPN в соответствии со своей ОС с https://openvpn.net/index.php/open-source/downloads.html

2. Установите её (выбрав ВСЕ элементы) в директорию C:\OpenVPN

3. Теперь нужно создать полноценный Центр Сертификации (CA) для вашего сервера. Чтобы это сделать, откройте командную строку:

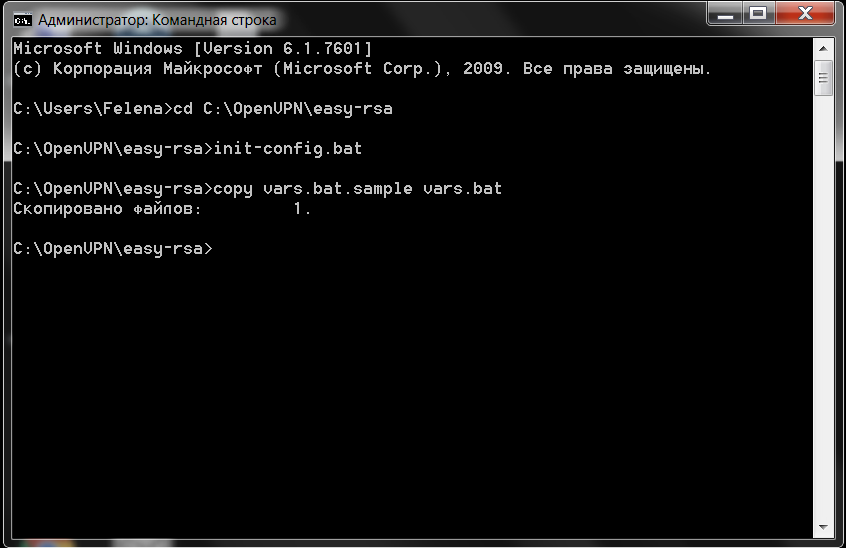

1) Зайдите в папку с помощью команды: cd C:\OpenVPN\easy-rsa

2) Запустите конфигурационный файл с помощью команды: init-config.bat

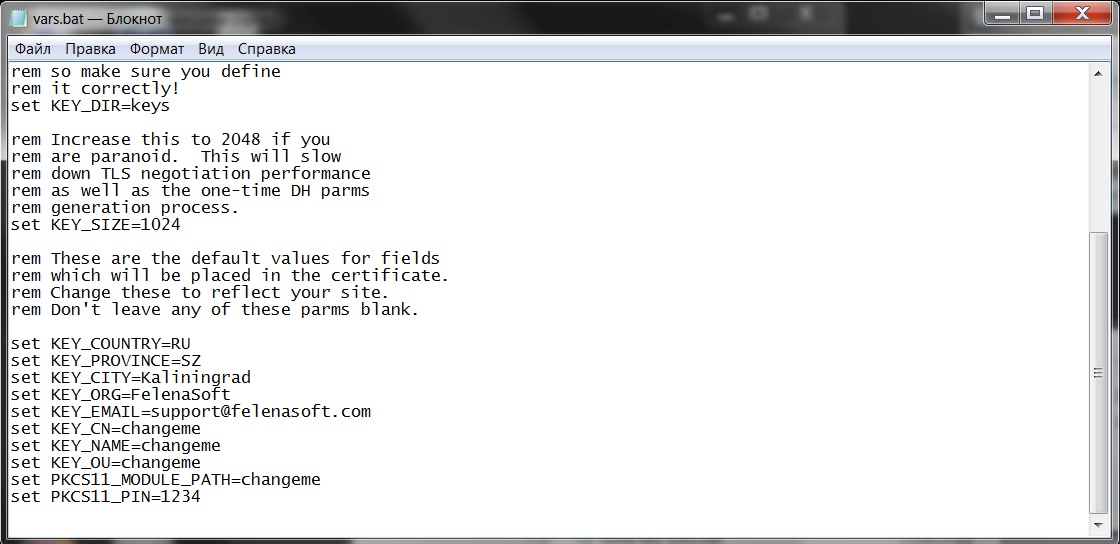

3) Зайдите в папку C:\OpenVPN\easy-rsa и откройте файл vars.bat с помощью блокнота. В файле будут следующие строчки:

set KEY_COUNTRY=US

set KEY_PROVINCE=CA

set KEY_CITY=SanFrancisco

set KEY_ORG=OpenVPN

set KEY_EMAIL=mail@host.domain

Поменяйте значения на вашу страну, регион, город, организацию и e-mail соответственно.

4) Запустите vars.bat с помощью команды: vars.bat

5) Теперь запустите ещё два файла с помощью команд:

clean-all.bat

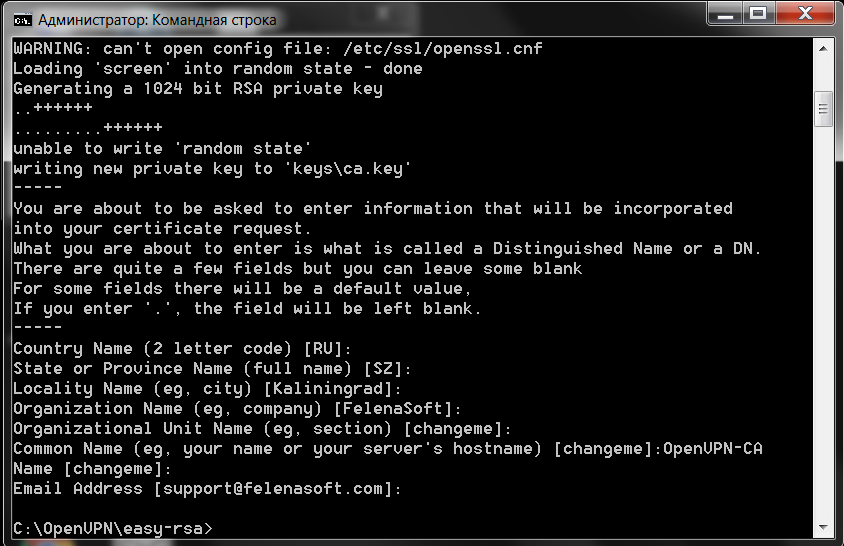

build-ca.bat

6) Нажимайте ENTER для всех появляющихся значений, кроме Common Name, здесь введите: OpenVPN-CA

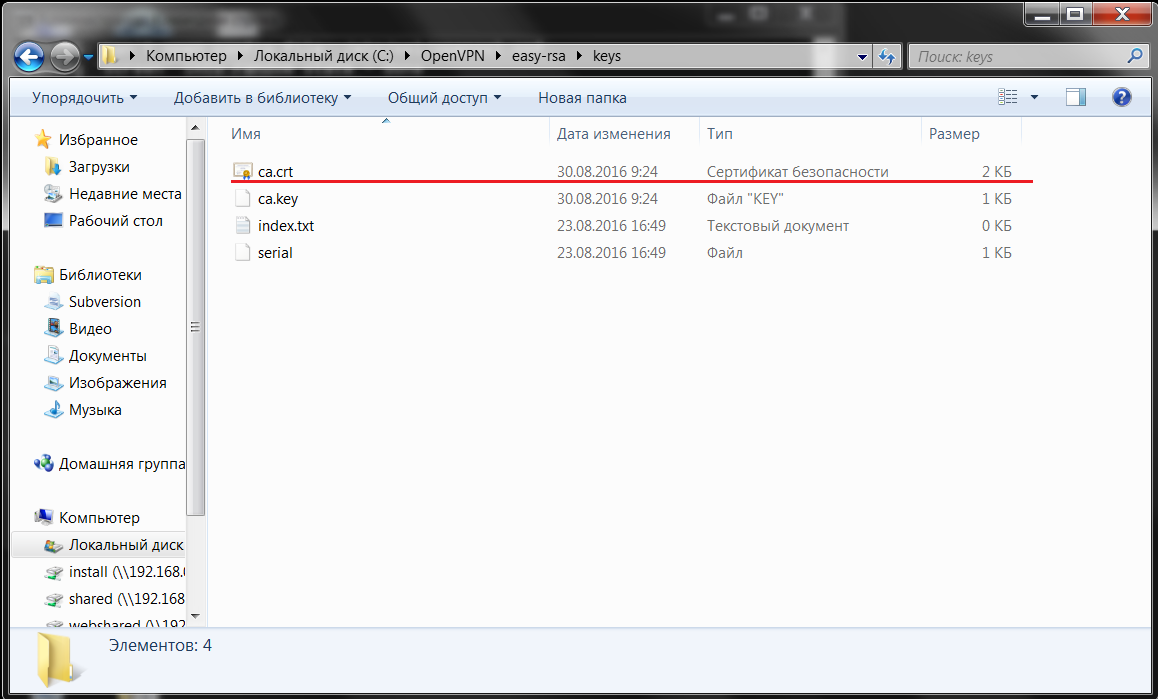

7) Готово! Вы только что сгенерировали полноценный Центр Сертификации в виде файла ca.crt, который хранится в папке C:\OpenVPN\easy-rsa\keys.

4. Теперь нужно сделать сам сертификат и ключ для сервера:

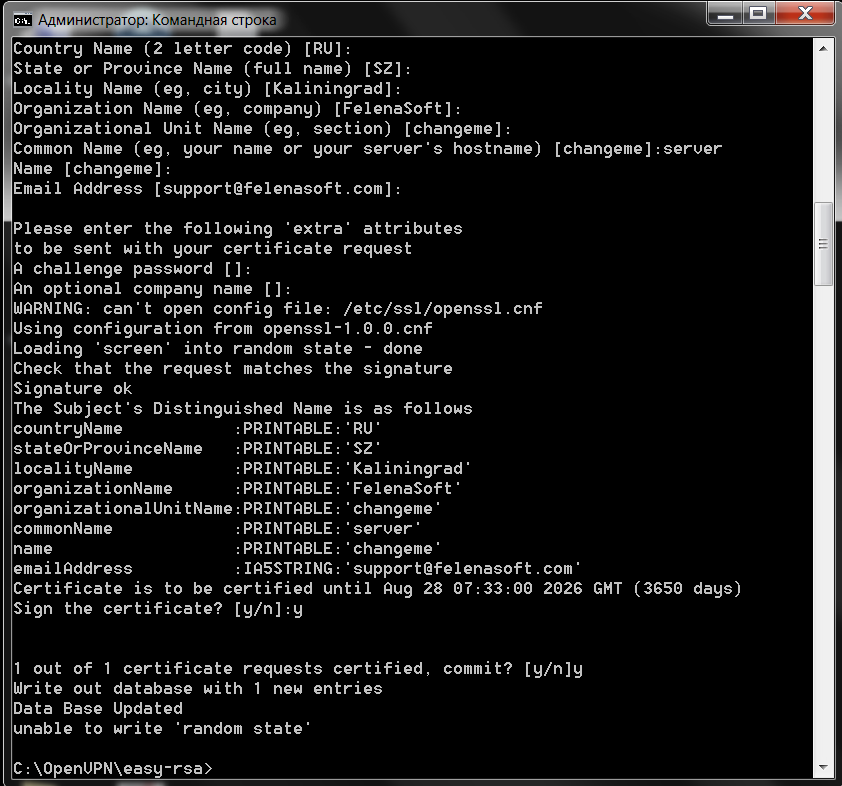

1) Введите в командную строку команду: build-key-server.bat server

2) Нажимайте ENTER для всех появляющихся значений, кроме Common Name, здесь введите: server

3) В строке появится вопрос: “Sign the certificate?” Отвечайте утвердительно: y

4) В строке появится вопрос: “1 out of 1 certificate requests certified, commit?” Отвечайте утвердительно: y

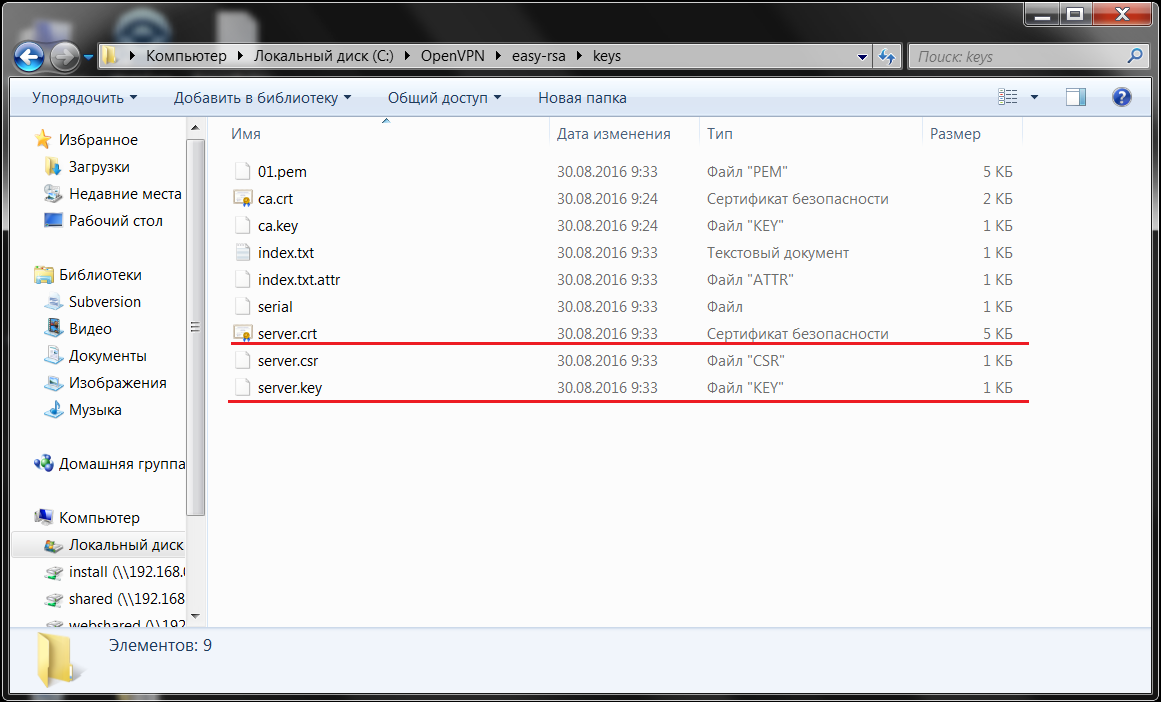

5) Готово! Вы только что сгенерировали файлы server.crt и server.key, которые лежат в папке C:\OpenVPN\easy-rsa\keys.

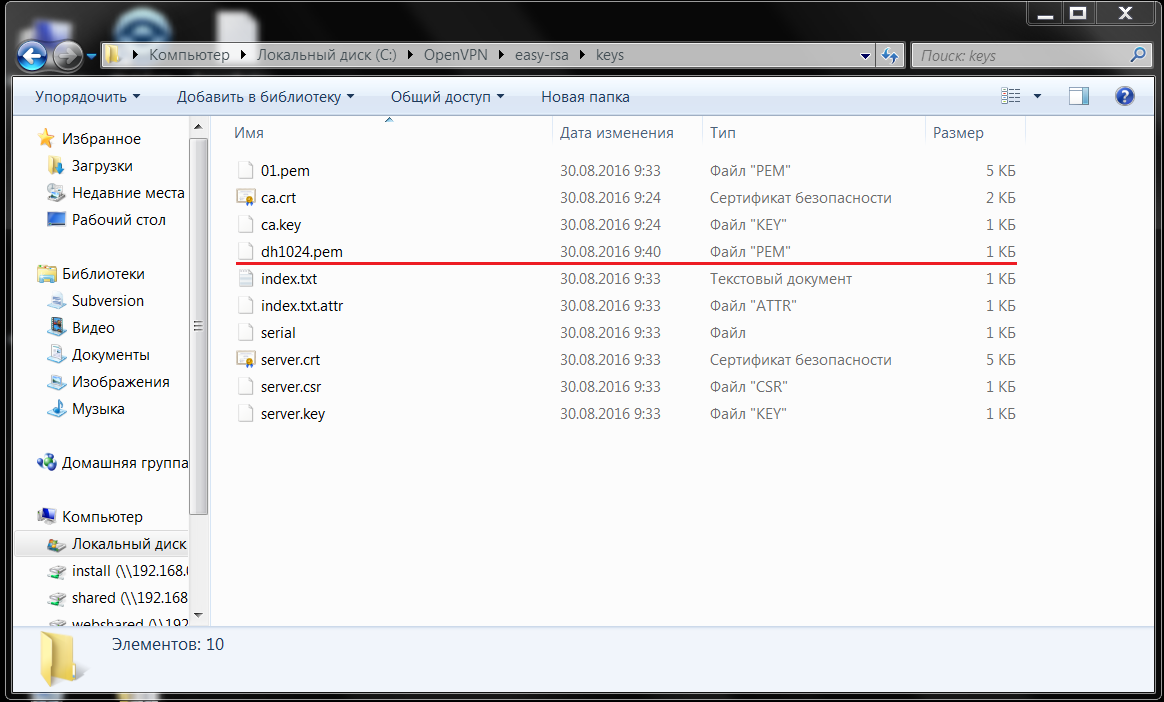

5. Теперь нужно задать параметры Диффи-Хелмана (по сути, это защита ваших ключей). Введите в командную строку: build-dh.bat

Теперь у вас есть файл dh1024.pem, который лежит в папке C:\OpenVPN\easy-rsa\keys.

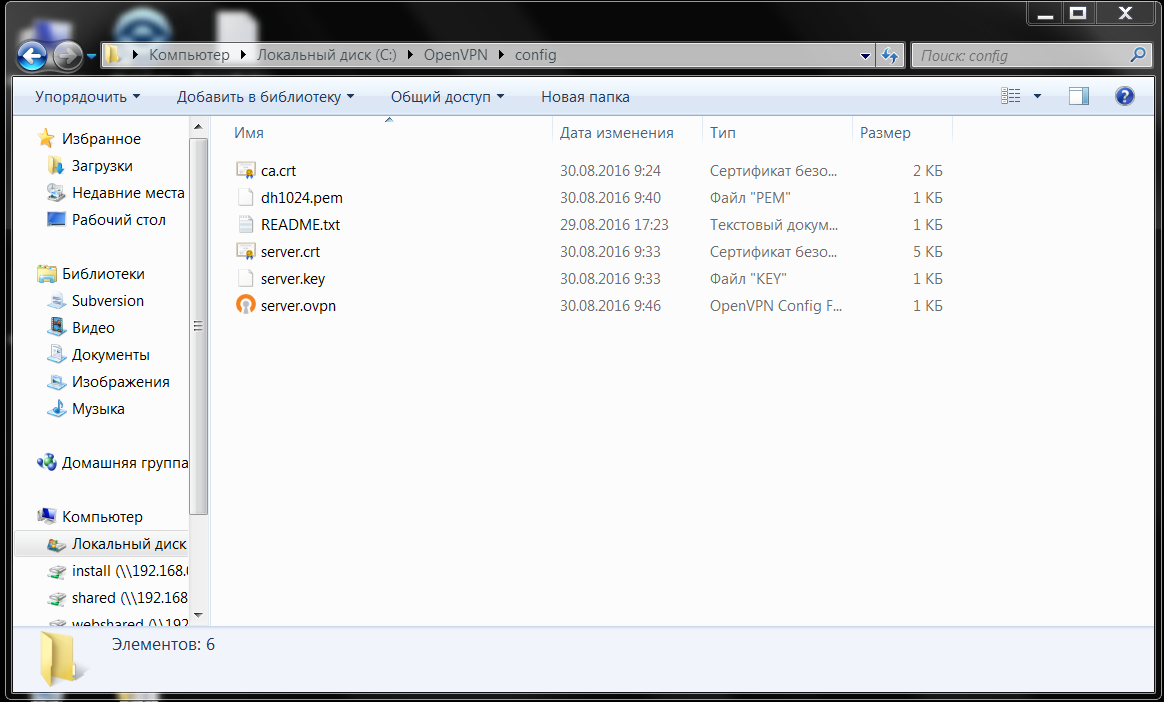

6. Теперь скопируйте файлы ca.crt, server.crt, server.key и dh1024.pem из папки C:\OpenVPN\easy-rsa\keys в папку C:\OpenVPN\config. В ней же необходимо создать файл server.ovpn с помощью блокнота и указать в нём следующую информацию:

port 1194

proto tcp

dev tun

ca ca.crt

cert server.crt

key server.key

dh dh1024.pem

topology subnet

server 10.8.0.0 255.255.0.0

keepalive 10 120

cipher AES-256-CBC

persist-key

persist-tun

reneg-sec 86400

verb 3

7. Теперь можно настроить пользователей для вашего сервера:

1) Пользователям понадобятся логины и пароли для доступа на сервер. Добавьте в файл server.ovpn следующие строки (для этого подойдёт обычный блокнот):

# Путь к папке с конфигурационными файлами пользователей

client-config-dir C:\\OpenVPN\\ccd

# Верификация аутентификационных данных с помощью скрипта verify.bat

auth-user-pass-verify C:\\OpenVPN\\verify.bat via-file

# Не запрашивать сертификат при проверке логина и пароля

client-cert-not-required

# Использовать логин пользователя для дальнейшей аутентификации

username-as-common-name

# Разрешение на выполнение внешних скриптов

script-security 2

2) Создайте папку ccd в директории C:\OpenVPN, она понадобится для хранения файлов конфигурации пользователей.

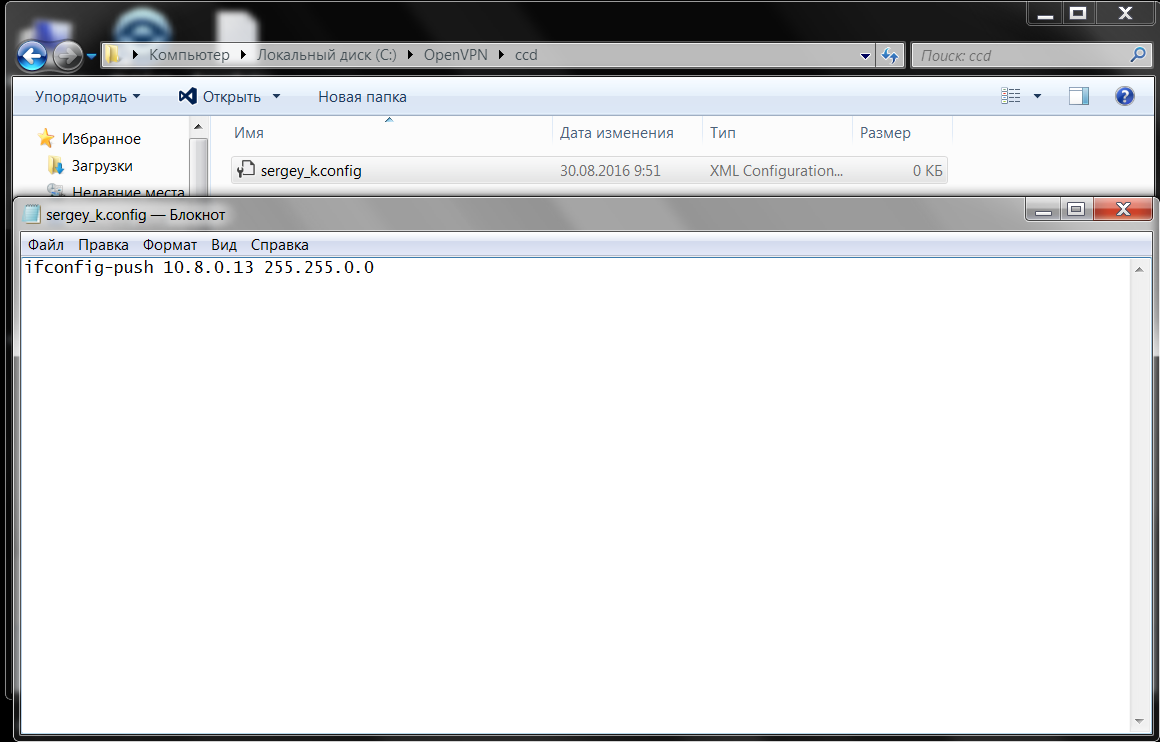

3) Каждому пользователю нужен отдельный файл в этой папке. Имя файла должно выглядеть следующим образом: ‹Логин_пользователя›.config (т.е. имя каждого файла это имя пользователя). В самом файле пропишите IP-адрес, который вы хотите присвоить данному пользователю, вот таким образом: ifconfig-push ‹IP-адрес› ‹Маска подсети› (где значение ‹IP-адрес› 10.8.0.0 с маской подсети 255.255.0.0, в соответствии с файлом server.ovpn)

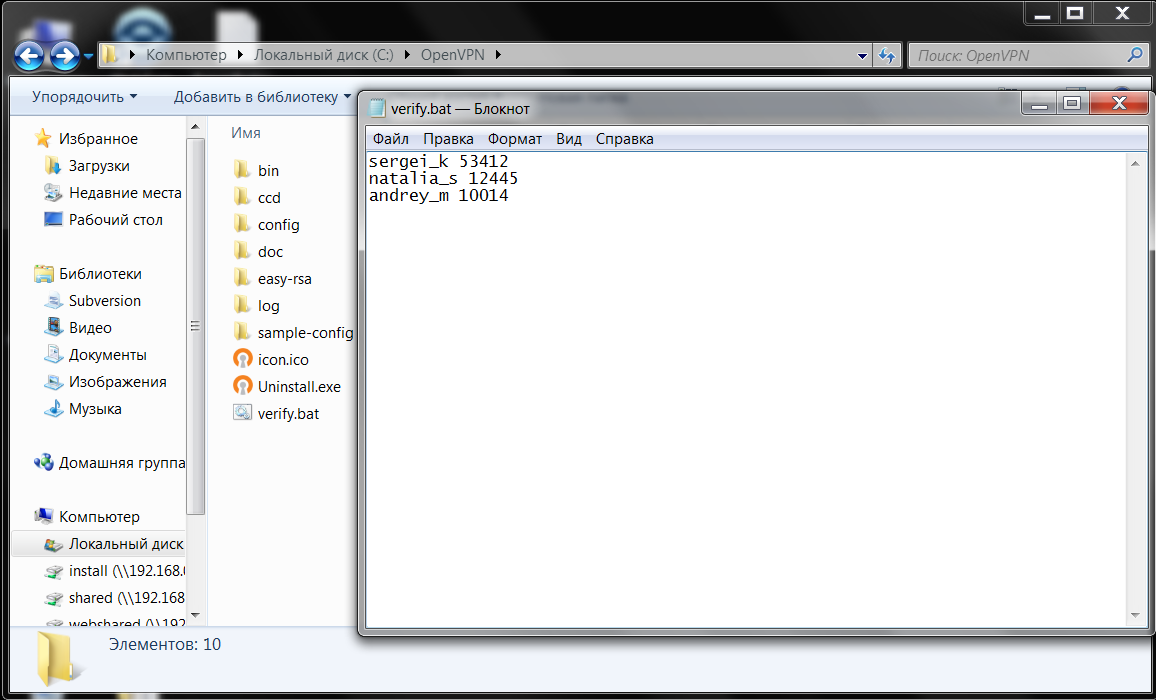

4) Создайте файл verify.bat в папке C:\OpenVPN с помощью блокнота. Этим файлом сервер будет пользоваться, чтобы проверять логины и пароли пользователей. В самом файле просто пропишите логины и пароли пользователей, разделяя их пробелом.

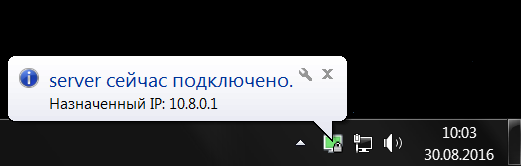

8. Всё, ваше подключение через VPN готово, и сервер настроен и готов к работе. Щёлкните мышью по ярлыку OpenVPN GUI. Теперь в системном трее (правый нижний угол экрана) появится значок OpenVPN GUI, на который нужно нажать правой кнопкой мыши и выбрать Подключиться. Подождите несколько секунд, пока значок не станет зелёным и не появится указатель с IP-адресом вашего сервера.

Всё готово!

Подключение VPN клиента

OpenVPN-Клиент на Windows

OpenVPN-Клиент на Linux

VPN-Клиент (PPTP, L2TP/IPSec PSK) на Windows

VPN-Клиент (PPTP, L2TP/IPSec PSK) на Linux

Чтобы правильно настроить подключение через VPN для клиента, выполните следующие шаги:

-

1. См. пункты 1 и 2 инструкции для сервера.

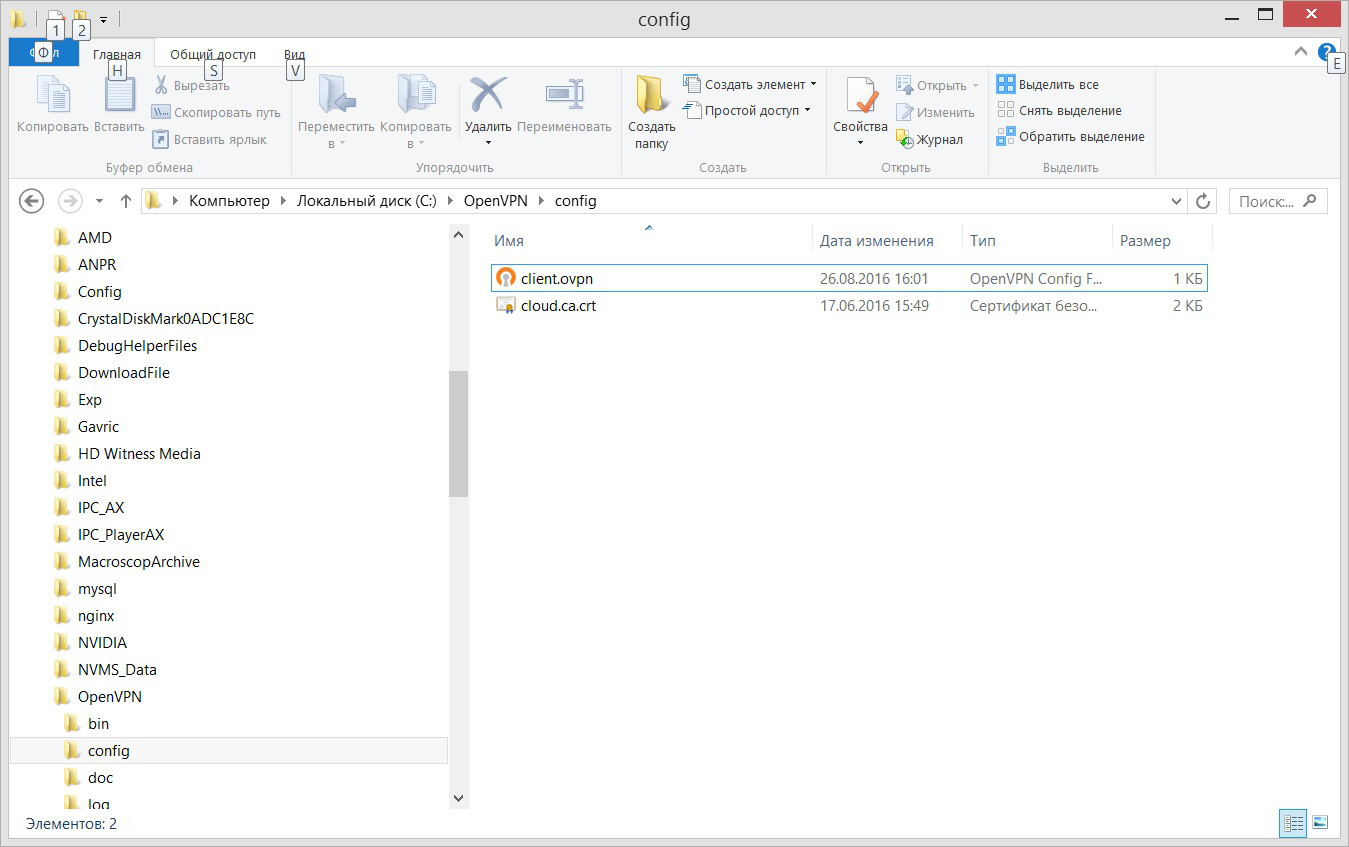

2. Пройдите по ссылке: https://felenasoft.com/xeoma/downloads/cloud/cloud.ca.crt для скачивания сертификата.

3. Пройдите по ссылке: https://felenasoft.com/xeoma/downloads/cloud/client.ovpn для скачивания конфигурационного файла.

4. Откройте файл Блокнотом и в строчке remote cloud.xeoma.com 1194 замените cloud.xeoma.com на полный адрес, который вы получили по e-mail.

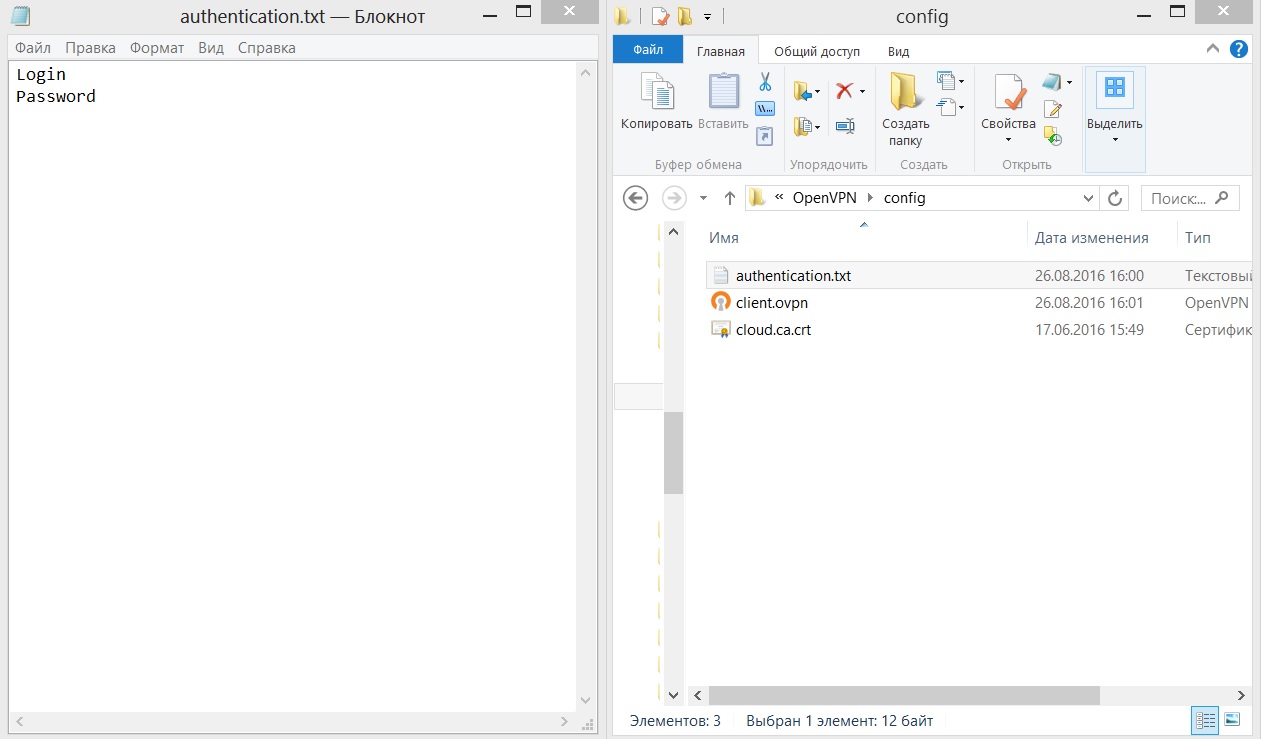

5. Теперь скопируйте скачанные файлы cloud.ca.crt и client.ovpn в папку C:\OpenVPN\config.

6. В этой же папке создайте файл authentication.txt. В нём укажите логины и пароли, каждый на отдельной строчке.

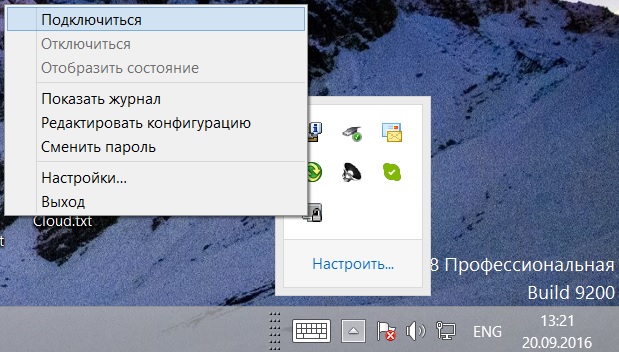

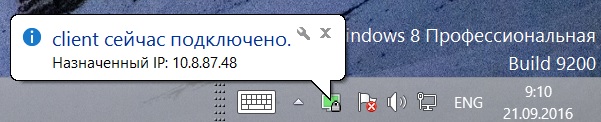

7. Теперь запустите OpenVPN GUI и дождитесь появления его иконки в системном трее. Щёлкните по ней правой кнопкой мыши и выберите Подключиться. Подождите несколько секунд, пока значок не станет зелёным и не появится указатель с присвоенным IP-адресом.

Готово!

Теперь остался последний этап, чтобы камеры можно было просматривать удалённо. IP-адреса камер необходимо пробросить. Для этого, откройте командную строку (убедитесь, что делаете это от имени Администратора):

1. Введите: netsh

2. Введите: interface

3. Введите: portproxy

4. Вам нужно будет выбрать порт для камеры. В этой статье, в качестве примера, мы возьмём порт 12345 и IP камеры 192.168.0.1. Учтите также, что для разных камер потребуются разные порты. Ещё нужно будет указать используемый камерой порт.

5. Введите: add v4tov4 listenport=12345 connectaddress=192.168.0.1 connectport=22 listenaddress=0.0.0.0 (в одну строку)

Таким образом, вы пробросили порт 12345 на 192.168.0.1:22.

Всё готово!

Чтобы правильно настроить подключение по VPN для клиента, выполните следующие шаги:

1. Установите OpenVPN с помощью команды: sudo apt-get install openvpn

2. Пройдите по ссылке: https://felenasoft.com/xeoma/downloads/cloud/cloud.ca.crt для скачивания сертификата.

3. Пройдите по ссылке: https://felenasoft.com/xeoma/downloads/cloud/client.conf для скачивания конфигурационного файла.

4. Откройте файл Блокнотом и в строчке remote cloud.xeoma.com 1194 замените cloud.xeoma.com на полный адрес, который вы получили по e-mail.

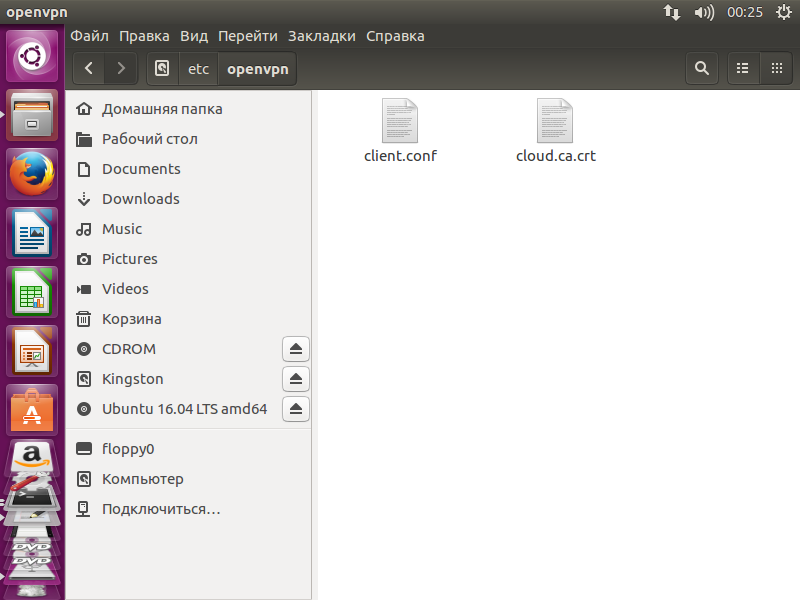

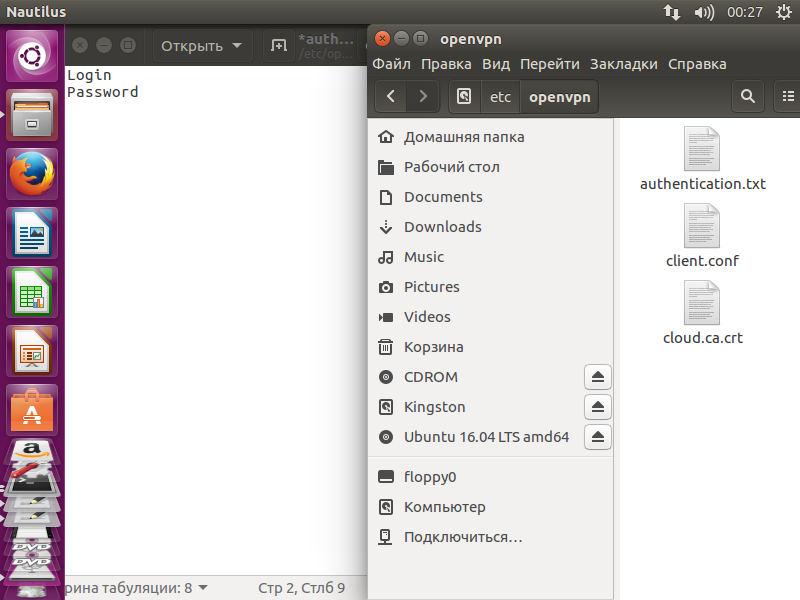

5. Теперь скопируйте оба файла cloud.ca.crt и client.conf в директорию /etc/openvpn/

6. В этой же папке создайте файл authentication.txt. В нём укажите логины и пароли, каждый на отдельной строчке.

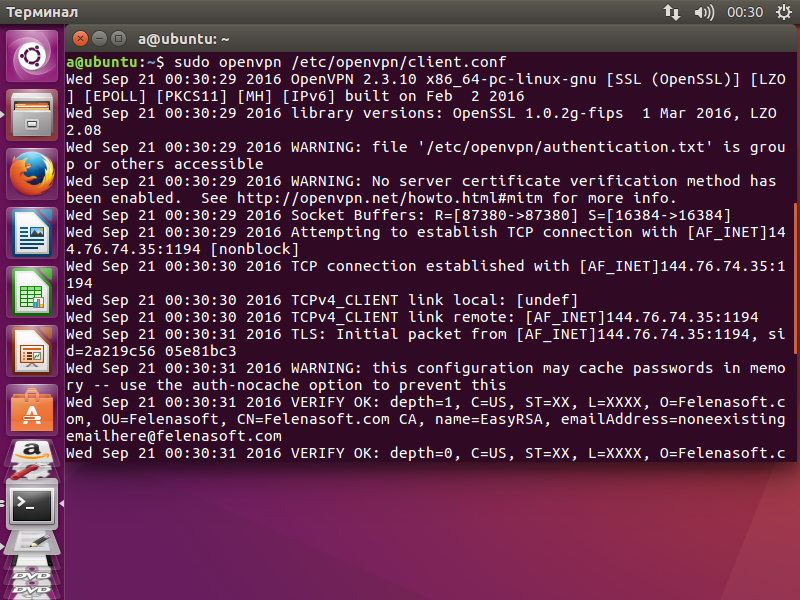

7. Теперь осталось только запустить OpenVPN с помощью команды: sudo openvpn /etc/openvpn/client.conf

Готово!

Теперь остался последний этап, чтобы камеры можно было просматривать удалённо. IP-адреса камер необходимо пробросить.

1. Введите: iptables -t nat -A PREROUTING -p tcp -d 10.8.109.142 —dport 554 -j DNAT —to-destination 192.168.0.177:554 (10.8.109.142 с портом 554 это IP-адрес камеры, он заменяется на 192.168.0.177:554)

2. Введите: iptables -t nat -A POSTROUTING -p tcp —dst 192.168.0.177 —dport 554 -j SNAT —to-source 10.8.109.142 (192.168.0.177 с портом 554 подменяется обратно на 10.8.109.142)

Всё готово!

12 сентября 2016

Читайте также:

Облачное видеонаблюдение Xeoma Cloud